FTA 의 분석절차는 분석 목적이나 분석 수준에 따라 다르지만 일반적으로 다음과 같은 순서에 따라 진행된다. 즉, 분석범위의 정의 및 분석수준의 결정, 대상 제품의 특성파악, 정상사상의 설정, 결함수의 구성, 결함수의 정성적 분석, 결함수의 정량적 분석, 분석결과의 평가 및 보고라는 단계를 거치는 것이다.

1) 분석범위의 정의 및 분석수준의 결정

분석되어야 할 제품, 분석목적과 범위, 제품 운용상의 초기조건들과 현재의 조건, 그리고 기본적인 가정사항들을 정의한다. 이 때 기본적인 가정들이란 모든 사용조건 하에서의 제품 성능뿐만 아니라, 예상되는 운용조건들과 보전조건들과 관련된 모든 가정사항들을 포함한다.

2) 대상제품의 특성 파악

결함수 분석이 성공적으로 이루어지려면 분석자가 제품을 상세히 숙지하고 있어야 한다. 이 때 필요한 지식이란 생산공정의 구성, 기능, 작동 및 작업방법이나 동작 등 현장정보에 의한 제품의 안전보건상의 문제점을 파악하는 데 관계되는 지식들을 말한다. 또한 여기에는 부품, 구성품들의 고장률 자료와 신뢰도 구조를 입수하여, 신뢰도 블록 다이어그램 분석 (Reliability Block Diagram Analysis) 을 행하는 것도 포함되며, 인간과오의 요인, 형태, 발생확률 등의 자료도 확보되어야 한다.

3) 정상사상의 정의

작업자의 과오나 기계설비로 인한 경과를 모형화하고 대책을 설정할 문제점들에 대해 중요도나 우선순위를 결정하여 분석할 대상이 되는 사항을 정상사상으로 선정한다. 이 때 분석대상이 되는 정상사상은 분석목적과 수준, 범위에 맞게 설정되어야 한다.

4) 결함수의 구성

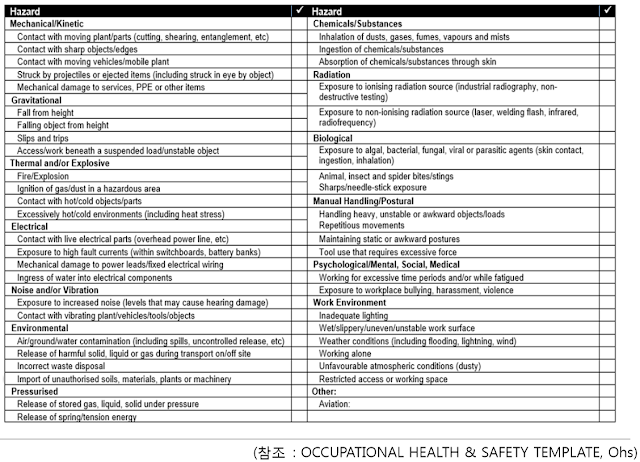

정해진 기호를 이용하여 재해사고의 발생과 관련된 요인들간의 논리적인 관계를 나무모양으로 구성한다. 사용기호에는 표 III.4.6 과 같이 여러 가지가 있으나, 분석자의 편의에 따라 첨삭이나 수정이 가능하다.

표 1. FTA 사용 기호

수목을 구성하는 방법으로는, 우선 분석하려고 하는 제품 전체의 고장이라든가 결함과 같은 바람직하지 않은 사상을 정상사상으로 채택하여 최상단에 직사각형을 그리고 그 안에 내용을 기입한다. 이것이 결함수 최정상의 출력사상, 다시 말해 제 1 수준의 출력사항이라고 할 수 있다.

다음에는 정상사상의 하단에 그 재해의 직접원인이 되는 기계 등의 불안전 상태나 작업자의 과오인 결함사상들, 다시 말해 논리 게이트의 입력사상들을 나열한다. 이것은 제 2 수준에 해당한다. 그리고 나서, 입력사상들과 출력사상과의 관계를 고려하여 제 1 수준의 정상사상과 제 2 수준의 기초사상들과를 논리 게이트로 연결한다.

다음 단계에서는 반복적으로 제 2 수준의 결함사상들을 각각 하나의 중간사상으로 하여, 그것들의 직접원인이 되는 결함사상들을 각각 제 3 수준에 쓰고, 제 2 수준의 사상들과 관계를 고려하여 다시 제 2 수준의 사상들과 제 3 수준들과의 사이를 논리 게이트로 연결한다.

이와 같은 과정을 반복해서 위에서부터 아래로, 차례대로 써 나가 최종적으로 모든 나뭇가지의 끝이 모두 다음 중 어느 하나에 해당되면 분지(, branching) 작업을 종료한다.

- 통상사상

- 기본사상

- 미개발 (생략) 사상

- 전이기호

5) 결함수목의 정성적 분석

결함수의 정성적 분석이란 정량적인 변수들을 이용하지 않고 제품의 구조적 특성이나 각 기본사상들이 정상사상의 발생에 미치는 상대적 중요도 등을 평가하는 분석을 말한다.

이 분석은 다음과 같이 3 단계로 나뉘어진다.

- 결함수의 타당성 조사

- 결함수의 축약

- 절단집합과 경로집합

이 중 가장 중요한 것은 최소절단집합 (minimal cut sets) 의 도출이다. 최소절단집합이란, 정상사상, 즉 원하지 않는 재해사고가 발생하기 위해 동시에 발생하여야 하는 최소한의 기본사상들의집합을 말하는데, 이것은 이후 정량적인 분석을 진행해 나가는 데에도 매우 중요하다.

6) 결함수목의 정량적 분석

- 사상 발생확률의 평가: 결함수에 대한 정량적 분석의 최대 장점 중의 하나로서, 각 기본사상들의 발생확률만 알고 있다면 몇 가지 가정사항들을 추가함으로써 중간사상들이나 정상사상의 발생확률을 계산할 수 있다.

- 중요도 지수: 중요도란 어떤 기본사상의 발생이 정상사상의 발생에 어느 정도의 영향을 미치는가를 정량적으로 나타낸 것으로서, 재해예방책 선정의 우선 순위를 제시한다. 여기에는 구조중요도, 확률중요도, 치명중요도 등 여러 가지가 있으며, 이 척도들을 이용하면 재해사고의 예방을 위하여 어느 사상부터, 혹은 어떤 부품부터 개선하여야 할 것인가를 결정할 수 있다.

- 평균고장률과 평균수리시간: 만약 제품이 수리가능한 제품이라면, 하위수준의 기본사상이나 중간사상들의 평균고장률 와 평균수리시간 로부터 정상사상으로 인한 제품의 평균고장률이나 평균수리시간도 쉽게 구할 수 있다.

- 기타 신뢰도척도의 추정: 이 외에도 해당 제품의 여러 가지 신뢰도 특성이나 척도들을 추정할 수 있다. 이런 경우에 매우 유용한 것이 최소절단집합이다.

7) 분석결과의 평가 및 보고

이상의 과정을 거쳐 정성적 분석 또는 정량적 분석이 종료되면, 최종적인 보고서를 준비한다. 보고서에 포함되어야 하는 기본적인 사항들은 다음과 같이 정리될 수 있으며, 분석목적과 상황에 따라 약간씩 차이가 있을 수 있다.

- 목적과 범위

- 제품 설명

- 가정사항

- 제품 설계 가정

- 운용, 보전, 시험 및 검사의 가정

- 신뢰도 및 가용도 모형의 가정

- 제품 결함의 정의 및 기준

- 결함수 분석

- 결과 및 결론

이 이외에 결과 보고서에 추가적으로 포함될 수 있는 자료는 아래와 같다.

- 제품 블록/회로 다이어그램

- 사용된 신뢰도 및 보전도 자료의 요약

- 컴퓨터 입력 양식의 결함수 표현

끝으로 이렇게 분석보고까지 끝나면 효과적인 개선안을 검토한다. 최소절단집합은 재해를 예방하기 위한 노력이 어느 곳에 집중되어야 하는가를 나타내기는 하지만 실제적인 비용, 시간, 기술적 이유 등 여러 가지 면에서 제약이 있을 수 있으므로, 여러 가지 중요도 지수와 경제성, 보수성 등을 고려하고, 또 절충연구 (trade-off study) 의 결과와도 비교하여 대책을 수립한다.